Attaque par « Ransomware as a Service » à l’organisation sans but lucratif Water for People

Personne ne refuserait de donner à boire aux assoiffés. Du moins, c’est ce que nous aimons penser.

Cependant, nous savons également que le crime est un monde à part entière, qui non seulement ne respecte pas les règles, mais ne suit pas non plus la conscience collective.

Il arrive ainsi que les cybercriminels, qui n’ont certainement pas le cœur tendre, n’épargnent personne. Pas même les travailleurs des organisations sans but lucratif, qui veillent à fournir des biens et des services essentiels aux personnes en grande difficulté aux quatre coins du monde.

C’est le cas de la dernière attaque par « ransomware as a service » contre l’organisation Water for People, fondée au début des années 1990 par l’American Water Works Association en réponse à la pénurie croissante d’eau dans les pays en voie de développement. L’ONG, qui travaille dans 9 pays, à savoir la Bolivie, le Guatemala, le Honduras, le Pérou, l’Inde, le Malawi, le Rwanda, la Tanzanie et l’Ouganda, s’engage à améliorer l’accès à l’eau potable pour environ 200 000 personnes au cours des 8 prochaines années.

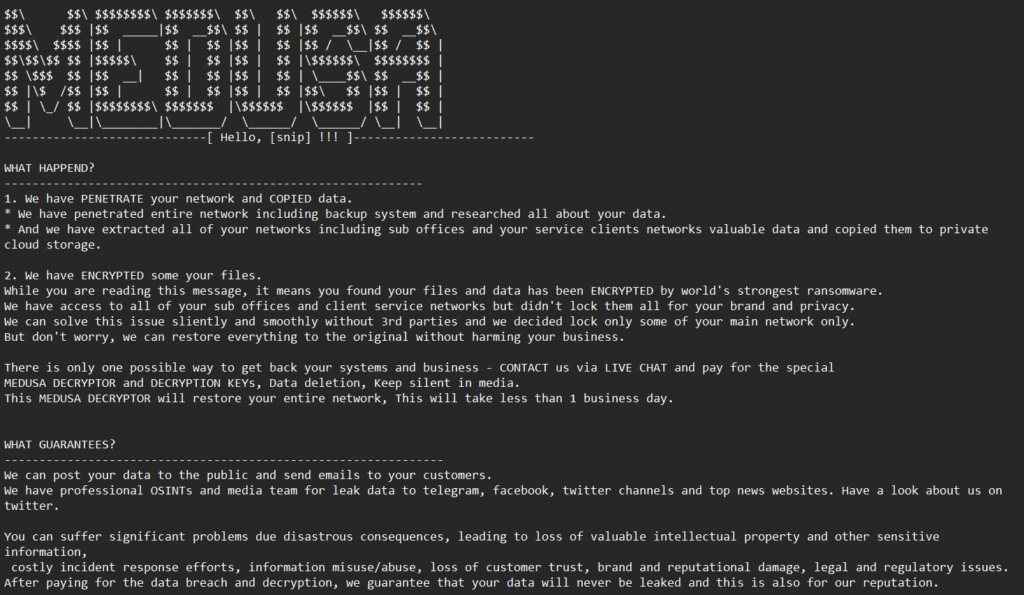

Les criminels du groupe Medusa ont revendiqué l’attaque jeudi dernier, en demandant, dans les 10 jours, le paiement d’une rançon de 300 000 dollars pour ne pas publier les données et les informations volées.

Un porte-parole de Water for People a déclaré que les données volées sont antérieures à 2021 et que, par conséquent, le système financier de l’Organisation n’a pas été compromis. Il a également rassuré le public sur les mesures de renforcement de la sécurité mises en œuvre pour prévenir de nouveaux incidents.

« La cyberattaque récente du Medusa Locker Ransomware – a-t-il déclaré – n’a pas affecté notre important travail contre la crise de l’eau au niveau mondial et en faveur d’un accès durable à l’eau potable et aux équipements sanitaires ».

En d’autres termes, la direction de l’ONG rassure le public, mais une chose est sûre : les organisations à but non lucratif ne sont pas à l’abri d’être les proies des criminels.

Si la cyberattaque sur Water For People aboutissait, les implications pourraient être très graves.

Au-delà des répercussions financières immédiates liées à la rançon, l’exposition potentielle des données sensibles pourrait compromettre l’intégrité et la fiabilité de l’organisation, avec de graves répercussions sur les communautés qui comptent sur le soutien de Water For People et la perte de confiance des donateurs en découlant. Un sérieux dommage pour la survie même de l’ONG.

Il suffit de penser que Water for People avait reçu, juste avant cette attaque, un don de 15 millions de dollars de MacKenzie Scott, l’ex-femme milliardaire de Jeff Bezos, fondateur d’Amazon. Il n’existe, bien entendu, aucune preuve qu’il s’agit là de la raison de l’attaque, mais le soupçon est très fondé.

En outre, ces organisations sont particulièrement exposées dans la mesure où elles collectent et conservent les données sensibles des utilisateurs (codes fiscaux des donateurs et des bénévoles, données relatives à la carte de crédit, informations de santé personnelles, etc.).

Le rançongiciel Medusa

Le rançongiciel Medusa, également connu sous le nom de MedusaLocker, est apparu en septembre 2019, principalement destiné aux ordinateurs Windows. Depuis sa création, le groupe a été responsable d’attaques contre diverses entités, notamment des sociétés, des organismes gouvernementaux et des professionnels de la santé.

Le mode opératoire consiste à crypter les données de la victime, à lui interdire l’accès aux appareils et à exiger une rançon pour les déverrouiller. Sous peine, dans le cas contraire, de voir ses informations sensibles publiées.

Heureusement, toutes les bandes de criminels ne sont pas égales et certains, comme le groupe DarkSide, se sont dotés d’un code de conduite qui les empêche d’attaquer les écoles, les organisations sans but lucratif, les ONG et d’autres réalités socialement pertinentes.

Ransomware-as-a-service : les nouvelles agences de services pour les criminels

De nombreux experts sont convaincus que l’utilisation de plus en plus répandue du Ransomware-as-a-service (RaaS) a joué un rôle clé dans le maintien de la propagation du rançongiciel, qui reste l’une des attaques les plus utilisées par la criminalité. Un rapport de 2022 de Zscaler a révélé que 8 des 11 variantes de rançongiciel les plus actives étaient des variantes RaaS.

Le modèle RaaS est devenu de plus en plus populaire parmi les pirates, dans la mesure où il est également accessible aux criminels improvisés, qui ne sont pas obligés de développer des malwares pour leur propre compte.

D’autre part, les développeurs peuvent gagner de l’argent sans attaquer directement et sans trop se salir les mains. Ils ne font que développer et emballer leurs outils malveillants, les organiser en kits et abonnements (annuels, mensuels, ponctuels) et les vendre à d’autres criminels sur le dark web.

Souvent, avec le produit malveillant, les développeurs vendent une série de services : un support technique ; un accès à des forums privés pour des conseils et des informations entre pirates ; un accès à des portails pour le traitement des paiements (principalement en cryptomonnaies) ; des conseils pour la rédaction personnalisée de demandes de rançon ou pour la négociation avec les victimes.

Il s’agit donc de véritables agences de services pour les personnes qui veulent se lancer dans la carrière de cybercriminel, élargissant dangereusement la surface d’attaque, en embarquant des criminels improvisés et sans aucun scrupule.

Comment se défendre contre les rançongiciels

Ce genre de changements impose une attention croissante à la sécurité des organisations.

Comme nous ne nous lasserons jamais de le répéter, la sensibilisation est le premier pas pour se défendre.

En plus des outils technologiques, de plus en plus répandus, capables d’endiguer le problème des cyberattaques, l’arme la plus efficace est la formation et la bonne posture numérique répandue et personnalisée, étant donné que le principal facteur qui met encore en danger la sécurité reste l’humain.

Les mots d’ordre sont donc : sensibilisation, attention, formation et entraînement efficaces et mesurés sur les individus, également grâce à l’utilisation de l’intelligence artificielle et du machine learning.