Mettons-nous un moment dans la peau de Jules César, le grand général de la Rome antique, et imaginons que nous devons envoyer des messages secrets à travers les territoires ennemis, en nous assurant que leur contenu ne tombe pas entre de mauvaises mains.

Nous vivons à une époque de complots et de trahisons, et avant de confier des secrets à un messager en qui nous ne savons pas si nous pouvons faire confiance, nous devons nous assurer que nos messages ne sont déchiffrables que par le destinataire.

Revenons à nos jours.

Nous envoyons un message à une personne en utilisant un messager typique de l’ère numérique, le courrier électronique (e-mail). L’outil nous permet de joindre un destinataire, où qu’il soit, en traversant des territoires infinis, bien que virtuels, également peuplés de personnes malveillantes, intéressées par le contenu que nous transmettons.

Qu’ont en commun ces deux situations, séparées par des millénaires d’histoire ? La cryptographie.

La cryptographie est l’art et la science de transformer l’information dans un format que seules les personnes qui possèdent une clé spéciale peuvent comprendre. Ce processus protège les informations des regards indiscrets et, si nécessaire, peut être inversé pour rendre les informations à nouveau lisibles. Le principe de base est simple : seul celui qui possède la bonne clé peut déchiffrer le message.

Le chiffrement est le processus qui sert à convertir un texte lisible, dit « en clair », en texte chiffré. Pour chiffrer un texte, on utilise un algorithme, un ensemble de règles et de procédures mathématiques. Une clé est également utilisée, ce qui permet de garantir que le texte chiffré soit inaccessible à ceux qui n’ont pas la bonne clé pour le déchiffrer.

À l’ère numérique, la cryptographie est donc essentielle pour garder les communications et les transactions en ligne privées et sécurisées.

Cependant, lorsque les experts du monde de la cybersécurité en parlent, ils utilisent souvent un langage technique, incompréhensible pour le commun des mortels. Dans un certain sens, ils adoptent également une « clé » d’interprétation, accessible uniquement aux personnes du secteur. Pour ceux qui, comme nous chez Cyber Guru Italie, abordent la cybersécurité avec une approche de divulgation, il est essentiel de rendre la cryptographie compréhensible pour tous. Commençons par raconter l’histoire

L’histoire de la cryptographie

- L’un des premiers exemples historiques de l’utilisation de la cryptographie pour garantir la confidentialité des communications militaires remonte aux scytales spartiates du Ve siècle av. J.-C.

Il s’agissait de bandes de cuir ou de papier enroulées autour d’un bâton d’un diamètre spécifique. Le message était rédigé en colonnes et, une fois la bande déroulée, le texte était incompréhensible. Seul celui qui possédait un bâton du diamètre approprié pouvait déchiffrer le message. Le bâton servait donc de « clé ». C’était un système utilisé par les éphores, les cinq magistrats suprêmes de Sparte, pour communiquer avec les généraux et les navarques, en particulier lors des expéditions militaires. - Nous arrivons à Jules César et à son chiffre, datant des années 50 avant Jésus-Christ.

Dans le chiffre par substitution, chaque lettre du texte original était remplacée par une autre lettre se trouvant à une position déterminée dans l’alphabet. Dans la pratique, il s’agit d’un décalage de l’alphabet, dans ce cas, de trois positions : la lettre « A » devenait « D », le « B » devenait « E », et ainsi de suite. L’alphabet latin de l’époque comptait 23 lettres, donc, compte tenu de ce décalage, la lettre « X » était le « A », le « Y » le « B » et le « Z » devenait le « C ».

Le chiffre de César rappelle l’algorithme ROT13, utilisé dans le monde informatique pour masquer certains textes, où l’alphabet est décalé de 13 positions.

Un mécanisme ingénieux pour l’époque. Cependant, dans le contexte moderne, il serait considéré comme faible car déchiffrable avec une extrême facilité.

L’application de la cryptographie se développera au Moyen Âge et se poursuivra jusqu’à l’ère moderne, pour évoluer ensuite dans la forme numérique contemporaine.

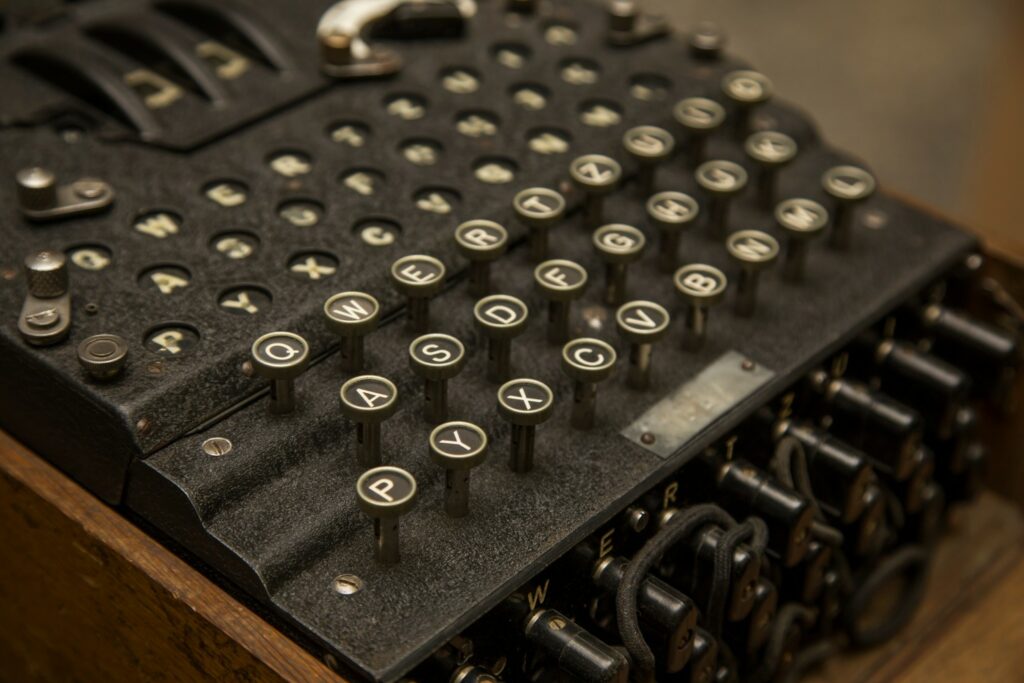

De tous les dispositifs cryptographiques, la machine Enigma mérite une mention spéciale.

Conçue à des fins commerciales par l’ingénieur allemand Arthur Scherbius, Enigma fut ensuite adoptée à des fins militaires par l’Allemagne nazie. Cette machine utilisait une série de rotors qui changeaient de configuration à chaque pression d’une touche, rendant le décodage extrêmement complexe.

Compte tenu de son importance stratégique, les Alliés s’engagèrent profondément à en briser le code. Les premiers progrès significatifs furent réalisés par les Polonais. . Par la suite, le Royaume-Uni prit la tête de l’opération, en mobilisant certains des esprits les plus brillants, comme le mathématicien Alan Turing qui, avec son équipe, inventa la « Bombe », un dispositif électromécanique conçu pour déchiffrer les codes d’Enigma. Un décodage qui fournit aux Alliés des informations essentielles sur les stratégies et les mouvements allemands. Cet avantage informatif fut crucial dans de nombreuses opérations, de la bataille de l’Atlantique contre les sous-marins U-Boot à la planification du Jour J.

De nombreux historiens pensent que c’est précisément le décodage d’Enigma qui détermina l’évolution de la guerre. Les Allemands, convaincus de son inviolabilité, avaient sous-estimé la force du facteur humain : la brillance de personnes comme Rejewski et Turing s’avéra décisive pour percer le fonctionnement de la machine, bien que très avancée.

La cryptographie à l’ère numérique

La cryptographie a pris une importance vitale à l’ère numérique pour garantir la confidentialité des informations. Avec les appareils numériques, nous communiquons constamment avec des personnes qui sont également très éloignées de nous.

Dans leur parcours à travers les immenses réseaux numériques, nos messages pourraient être interceptés par des individus malveillants, désireux de s’approprier des informations, en particulier les plus confidentielles. Même un e-mail envoyé à un collègue assis à côté de vous pourrait suivre un long parcours avant d’arriver à destination, s’exposant ainsi à des interceptions potentielles. Une menace numérique connue sous le nom de « Man-in-the-middle », c’est-à-dire une personne qui s’interpose entre l’expéditeur et le destinataire avec l’intention d’« écouter » leurs communications.

Pour atténuer cette menace, on a recours à la cryptographie. Par exemple, un message envoyé via WhatsApp, Telegram ou Signal est chiffré. Même s’il était intercepté par une personne mal intentionnée, il apparaîtrait comme un ensemble de caractères incompréhensibles.

Les codes d’accès à un compte bancaire circulent également sur le réseau sous forme chiffrée. La confirmation est donnée par le préfixe https:// qui précède l’adresse Web du serveur de la banque et indique que les communications entre notre appareil et ce serveur sont chiffrées.

Par contre, si nous tombons sur le préfixe http:// (sans le « s »), le navigateur lui-même nous signalera des risques potentiels. La présence d’un cadenas sur le navigateur est un autre signal indiquant une communication chiffrée. Lorsque nous effectuons un achat en ligne, nos informations de paiement sont chiffrées et donc protégées contre toute interception indésirable. Et ce n’est pas tout : les chats secrets, les appels vidéo et bien d’autres activités en ligne bénéficient de cette protection invisible.

Cryptographie numérique : quelques mots clés

Algorithmes : ils sont au centre de la cryptographie et fonctionnent comme des recettes précises pour convertir un message en une séquence de caractères apparemment incompréhensible. Mais la magie de ces algorithmes réside dans les « clés ».

Une clé est un ensemble distinctif d’informations, qui établit comment un message doit être chiffré et déchiffré.

Chiffrement symétrique : lorsqu’une seule clé est utilisée à la fois pour chiffrer le message d’origine et pour le déchiffrer. Une méthode efficace, mais qui pose une question : comment l’expéditeur peut-il partager en toute sécurité avec le destinataire la clé nécessaire pour déchiffrer le message sans risque d’interception ?

La solution est le chiffrement asymétrique. Chaque individu a une paire de clés : une publique, à partager librement, et une privée, à conserver secrètement. Si une personne souhaite vous envoyer un message, elle le chiffrera en utilisant votre clé publique. Mais pour le déchiffrer, il vous faudra la clé privée.

Authenticité et intégrité. Les signatures numériques garantissent qu’un message provient effectivement de l’expéditeur déclaré et qu’il n’a pas été altéré pendant la transmission. Un système qui fonctionne comme un cachet de cire sur une lettre ancienne, indiquant que la missive n’a pas été altérée.

Ce processus, géré par les technologies, se déroule de manière transparente vis-à-vis de l’utilisateur. Pourtant, le facteur humain reste décisif pour ne pas compromettre la sécurité offerte par la cryptographie numérique.

Conseils

Voici quelques conseils pratiques pour les utilisateurs numériques :

Attention au préfixe https : lorsque vous visitez un site Web, surtout si vous prévoyez de saisir des données personnelles ou financières, vérifiez que l’URL commence par « https:// » et pas simplement « http:// ». Le « s » indique « sécurité » et démontre que le site utilise le protocole SSL/TLS pour chiffrer les informations en transit. Les navigateurs mettent en œuvre des symboles et des messages d’alerte pour souligner cet aspect particulier de la sécurité, afin de ne pas ignorer les signalements.

Utilisez des applications de messagerie chiffrées : des applications telles que Signal, WhatsApp et Telegram offrent un chiffrement de bout-en-bout. Cela garantit que seuls vous et le destinataire de votre message pouvez voir le contenu des messages échangés, protégeant ainsi les conversations de toute interception.

Protégez vos fichiers : si vous stockez des fichiers sensibles sur votre appareil, pensez à les chiffrer. De nombreux systèmes d’exploitation incluent des fonctionnalités de chiffrement, telles que BitLocker sur Windows ou FileVault sur macOS.

Sauvegardes chiffrées : lorsque vous créez des sauvegardes de vos données, en particulier dans le cloud, assurez-vous qu’elles soient chiffrées. Certains services de sauvegarde et de stockage dans le cloud chiffrent automatiquement, mais pensez toujours à vérifier.

Choisissez des mots de passe forts : l’efficacité du chiffrement dépend souvent d’un mot de passe fort. Il doit être composé de lettres (majuscules et minuscules), de chiffres et de symboles. Envisagez d’utiliser un gestionnaire de mots de passe (password manager), utile pour générer et stocker des mots de passe complexes.

Chiffrez votre appareil : de nombreux appareils mobiles, tels que les smartphones et les tablettes, vous permettent de chiffrer l’ensemble de votre appareil. Cela complique l’accès aux données en l’absence du bon mot de passe ou du code PIN.

Mettez à jour les appareils : la cryptographie est un domaine en évolution rapide. Maintenir les logiciels et les appareils à jour garantit que vous bénéficiez des dernières protections disponibles.

Attention aux e-mails : par défaut, les e-mails peuvent ne pas être chiffrés.

Si vous devez envoyer des données sensibles par e-mail, prenez ces précautions :

- Utilisez des outils ou des plugins qui offrent un chiffrement.

- Si les informations se trouvent dans un fichier, chiffrez le fichier lui-même et communiquez le mot de passe au destinataire via un canal alternatif.

- Pour partager des fichiers contenant des informations confidentielles, envisagez des solutions de stockage offrant un partage chiffré, telles que Dropbox, MS OneDrive ou Google Drive, en évitant d’utiliser des e-mails à cette fin.

Cryptographie : le voyage continue…

Jusqu’à présent, les recommandations fournies font partie des lignes directrices provenant des experts en cybersécurité. Mais existe-t-il des approches alternatives et plus efficaces ?

Ce sera le thème du prochain article

En attendant, je vous demande : avez-vous déjà entendu parler du « carnet de mots de passe » ?

Essayez de rechercher ce terme sur Amazon et vous serez surpris des résultats.