Module der dritten Ebene

Indem wir einige reale Fälle von Betrug in der Cyber-Dimension vorstellen, wollen wir den Prozess fördern, sich bewusst zu machen, wie real die Gefahr sein kann.

Es werden auch einige gute Praktiken in Erinnerung gerufen, die verhindert hätten, Opfer eines Betrugs zu werden.

Das Zusammenspiel von Cybertechniken und traditionelleren Techniken wie der Klassifizierung von Telefongesprächen wird als Kombinationsangriff bezeichnet. Letztere sind besonders hinterhältig, weil sie gerade durch die Verwendung des klassischen Telefonanrufs dazu neigen, das Misstrauen zu brechen und das Opfer in die Irre zu führen.

Dieses Thema, das scheinbar der rein persönlichen Sphäre mit sozialer und kultureller Prägung gewidmet ist, kann stattdessen auch sicherheitstechnische Auswirkungen haben und sogar zu einem Rechts- oder Imageschaden für die eigene Organisation führen.

Die Nutzung digitaler Technologien, des Internets und sozialer Netzwerke hat ihren Preis in Form des Verlusts der Privatsphäre. Eine bewusste Einstellung in diesem Bereich kann es uns ermöglichen, ein ausgewogenes Verhältnis zur Innovation zu leben, ohne einen übermäßig hohen Preis in Bezug auf die Privatsphäre zu zahlen.

Urheberrechtsverletzungen, Nichteinhaltung von Vorschriften, nicht rechtmäßige Nutzung von Softwareprodukten, Verleumdung sind nur einige Beispiele für rechtliche Probleme im Zusammenhang mit der unbewussten Nutzung digitaler Technologien und dem Risiko, Straftaten zu begehen, die sich negativ auf den Einzelnen und das Unternehmen auswirken.

Die physische Sicherheit, z. B. der Schutz vor unbefugtem Zugang zu Räumlichkeiten, Ressourcen oder Informationen, trägt ebenfalls zum Schutz von Personen und Organisationen bei. Obwohl die physische Sicherheit in Organisationen von spezifischen Vorschriften beeinflusst wird, gibt es allgemeine Regeln und bewährte Praktiken, um Risiken zu verringern.

Die Risiken und das Ausmaß des potenziellen Schadens nehmen zu, wenn eine Aktivität direkt mit einem Geldfluss verbunden ist, wie im Falle des elektronischen Handels.

Wir befassen uns mit diesem Thema, indem wir die verschiedenen Arten des E-Commerce betrachten, von B2C bis B2B, was die größten Auswirkungen auf die Organisation hat.

Unsere Cyber-Anfälligkeit nimmt immer dann zu, wenn wir mit einer Situation wie der Planung von Urlauben und Geschäftsreisen konfrontiert werden.

Wir gehen das Problem an, indem wir versuchen, den gesamten Zyklus des Ereignisses abzudecken – von der Planung bis zur Rückkehr nach Hause oder ins Büro – und dabei alle Risiken zu berücksichtigen, die in jeder dieser Phasen auftreten.

Wenn Sie Ihre Geräte in einem hygienisch einwandfreien Zustand halten, können Sie nicht nur Ihre Produktivität steigern, sondern vor allem auch die Risiken für die Informationssicherheit verringern.

Eine Reihe von Best Practices für die richtige Hygiene unserer Geräte und Daten.

Eine gute Strategie zur Datenrettung und -wiederherstellung kann uns vor dem Risiko schützen, bei einem Cyberangriff Schaden zu nehmen. Es ist eine richtige Angewohnheit, die es uns ermöglicht, zu vermeiden, dass unsere Daten durch Ransomware oder ein triviales technisches Ereignis unwiederbringlich verloren gehen.

Wir kehren zum Thema Social Engineering zurück und verwenden dazu einige Beispiele aus der Realität.

Dadurch werden weitere Elemente des Bewusstseins für die von der Cyberkriminalität verwendeten Techniken vermittelt, was es zu einer idealen Synthese von Elementen macht, die bereits in früheren Modulen behandelt wurden.

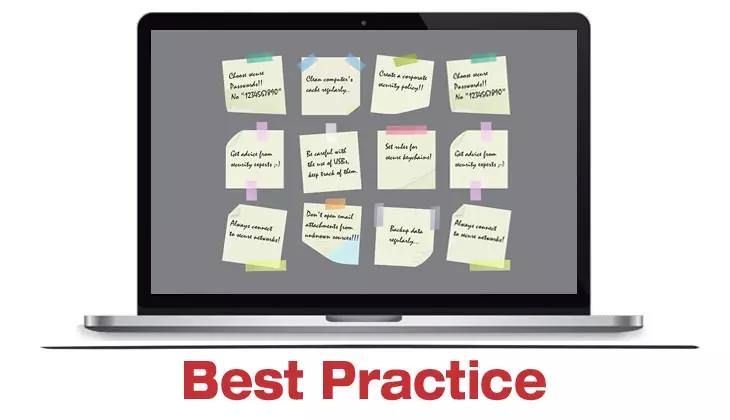

Dieses Modul fasst das Konzept zusammen, indem es sich auf 12 gute Praktiken konzentriert, die konkret dazu beitragen können, Cyberrisiken zu verringern.

Möchten Sie mehr erfahren?