Versetzen wir uns für einen Moment in die Lage von Julius Cäsar, demgroßen Anführer des antiken Roms, und stellen wir uns vor, dass wir geheime Nachrichten über feindliches Gebiet schicken und gleichzeitig sicherstellen müssen, dass ihr Inhalt nicht in die falschen Hände gerät.

Wir leben in einem Zeitalter der Intrigen und des Verrats. Bevor wir Geheimnisse einem Boten anvertrauen, von dem wir nicht wissen, ob er vertrauenswürdig ist, müssen wir sicherstellen, dass unsere Nachrichten nur vom Empfänger entschlüsselt werden können.

Kehren wir in die Gegenwart zurück.

Wir senden eine Nachricht an eine Person über einen typischen Boten des digitalen Zeitalters, die E-Mail. Dieses Tool ermöglicht es uns, einen Empfänger zu erreichen, wo auch immer er oder sie sich befindet, und dabei grenzenlose, wenn auch virtuelle Gebiete zu durchqueren, die auch von böswilligen Subjekten bevölkert werden, die sich für den Inhalt interessieren, den wir übermitteln.

Was haben diese beiden Situationen, die durch Jahrtausende der Geschichte getrennt sind, gemeinsam? Kryptographie.

Kryptographie ist die Kunst und Wissenschaft der Umwandlung von Informationen in ein Format, das nur diejenigen verstehen können, die über einen speziellen Schlüssel verfügen. Dieser Prozess schützt Informationen vor neugierigen Blicken und kann bei Bedarf rückgängig gemacht werden, um die Informationen wieder lesbar zu machen. Das zugrunde liegende Prinzip ist einfach: Nur wer den richtigen Schlüssel hat, kann die Nachricht entschlüsseln.

Verschlüsselung hingegen ist der Prozess der Umwandlung eines lesbaren Textes, des sogenannten „Klartextes“, in einen verschlüsselten Text. Um einen Text zu verschlüsseln, wird ein Algorithmus, eine Reihe von mathematischen Regeln und Verfahren, verwendet. Außerdem wird ein Schlüssel verwendet, der sicherstellt, dass der verschlüsselte Text für diejenigen unzugänglich ist, die nicht über den richtigen Schlüssel verfügen, um ihn zu entschlüsseln.

Im digitalen Zeitalter ist die Verschlüsselung daher unerlässlich, um die Online-Kommunikation und -Transaktionen privat und sicher zu halten.

Wenn Experten aus der Welt der Computersicherheit darüber sprechen, verwenden sie jedoch oft eine so technische Sprache, dass das Thema für die meisten Menschen unverständlich ist. In gewisser Weise nehmen sie auch einen „Schlüssel“ der Interpretation an, der nur denjenigen zugänglich ist, die in der Branche tätig sind. Für diejenigen, die wie wir bei Cyber Guru Italia das Thema Cybersicherheit mit einem populären Ansatz angehen, ist es unerlässlich, Kryptographie für jedermann verständlich zu machen. Beginnen wir damit, die Geschichte zu erzählen

Die Geschichte der Kryptographie

- Eines der frühesten historischen Beispiele für den Einsatz von Kryptographie zur Gewährleistung der Vertraulichkeit in der militärischen Kommunikation geht auf die spartanischen Skythen im 5. vorchristlichen Jahrhundert zurück.

Diese bestanden aus Leder- oder Papierstreifen, die um einen Stock mit einem bestimmten Durchmesser gewickelt waren. Die Nachricht wurde in Spalten geschrieben und sobald der Streifen abgerollt war, war der Text unverständlich. Nur diejenigen, die einen Stab mit dem entsprechenden Durchmesser besaßen, konnten die Botschaft entziffern. Der Zauberstab fungierte also als ‚Schlüssel‘. Es war ein System, das von den Ephoren, den fünf obersten Magistraten Spartas, zur Kommunikation mit Generälen und Flottenführern verwendet wurde, insbesondere bei militärischen Expeditionen. - Wir kommen zu Julius Caesar und seiner Chiffre, die auf die 1950er Jahre vor Christus zurückgeht.

Bei der Substitutions-Chiffre wurde jeder Buchstabe des Originaltextes um eine bestimmte Anzahl von Positionen im Alphabet verschoben. In der Praxis eine alphabetische Drehung, in diesem Fall um drei Positionen: der Buchstabe ‚A‘ wurde zu ‚D‘, ‚B‘ wurde zu ‚E‘, und so weiter. Das damalige lateinische Alphabet hatte 23 Buchstaben, so dass unter Berücksichtigung dieser Drehung der Buchstabe ‚X‘ zu ‚A‘, ‚Y‘ zu ‚B‘ und ‚Z‘ zu ‚C‘ wurde.

Caesars Chiffre erinnert an den ROT13-Algorithmus, der in der Computerwelt zur Verschleierung bestimmter Texte verwendet wird, wobei das Alphabet um 13 Positionen gedreht wird.

Ein genialer Mechanismus für die damalige Zeit. Im modernen Kontext würde er jedoch als schwach angesehen werden, weil er so leicht zu entschlüsseln ist.

Die Anwendung der Kryptographie nahm im Mittelalter zu und setzte sich bis in die Neuzeit fort, bevor sie sich zur heutigen digitalen Form entwickelte.

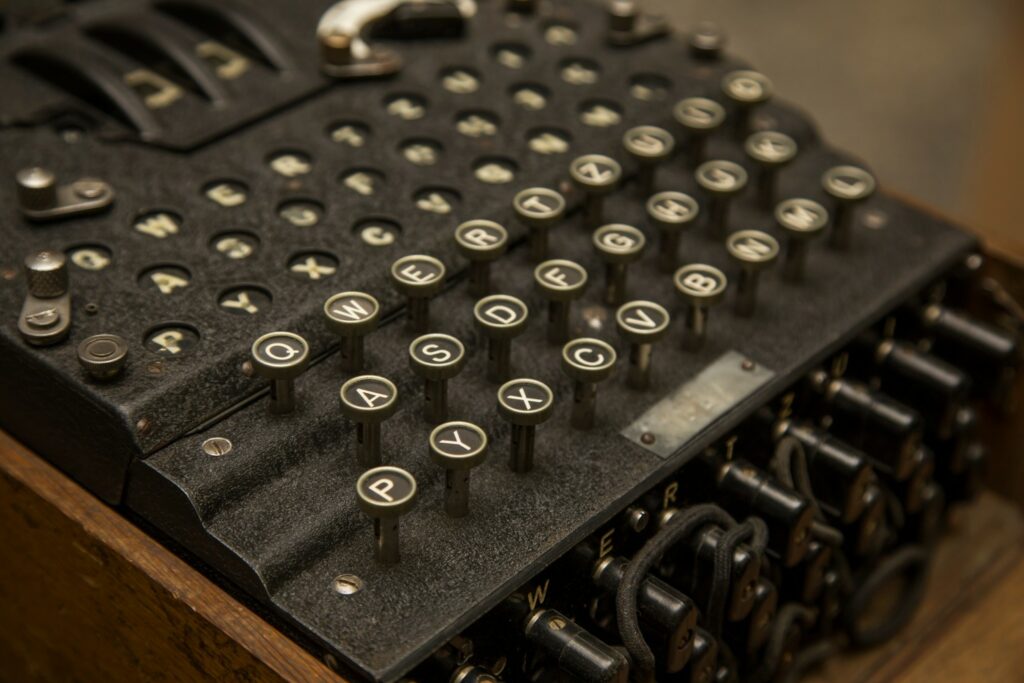

Von allen kryptographischen Geräten verdient die Enigma-Maschine besondere Erwähnung.

Die von dem deutschen Ingenieur Arthur Scherbius für kommerzielle Zwecke konzipierte Enigma wurde später von Nazi-Deutschland für militärische Zwecke übernommen. Diese Maschine verwendete eine Reihe von Rotoren, die bei jedem Tastendruck ihre Konfiguration änderten, was die Entschlüsselung extrem komplex machte.

Angesichts seiner strategischen Bedeutung arbeiteten die Alliierten hart daran, seinen Code zu knacken. Die ersten bedeutenden Fortschritte wurden von den Polen erzielt. In der Folge übernahm Großbritannien die Führung bei der Operation und mobilisierte einige der brillantesten Köpfe, wie den Mathematiker Alan Turing, der zusammen mit seinem Team die ‚Bombe‘ entwickelte, ein elektromechanisches Gerät zur Entschlüsselung der Enigma-Codes. Diese Entschlüsselung lieferte den Alliierten wichtige Informationen über die deutschen Strategien und Bewegungen. Dieser Informationsvorsprung war bei zahlreichen Operationen entscheidend, von der Atlantikschlacht gegen die U-Boote bis zur Planung des D-Day.

Viele Historiker glauben, dass die Entschlüsselung der Enigma den Verlauf des Krieges bestimmt hat. Die Deutschen, die von der Unantastbarkeit der Enigma überzeugt waren, hatten die Stärke des menschlichen Faktors unterschätzt: die Brillanz von Menschen wie Rejewski und Turing erwies sich als entscheidend in der Konfrontation mit der wenn auch hochentwickelten Maschine.

Kryptographie im digitalen Zeitalter

Verschlüsselung ist im digitalen Zeitalter unerlässlich geworden, um die Vertraulichkeit von Informationen zu gewährleisten. Mit digitalen Geräten kommunizieren wir ständig mit Menschen, die sogar weit von uns entfernt sind.

Während dieser Reise durch die riesigen digitalen Netzwerke könnten unsere Nachrichten von böswilligen Akteuren abgefangen werden, die sich Informationen aneignen wollen, insbesondere die vertraulichsten. Sogar eine E-Mail an einen Kollegen, der neben Ihnen sitzt, könnte einen langen Weg zurücklegen, bevor sie ihr Ziel erreicht, und damit potenziellen Lauschangriffen ausgesetzt sein. Eine digitale Bedrohung, die als„Man In The Middle“ bekannt ist, d.h. eine Person, die sich zwischen Absender und Empfänger schaltet, um deren Kommunikation zu belauschen.

Um diese Bedrohung abzuschwächen, wird Verschlüsselung eingesetzt. Eine Nachricht, die beispielsweise über WhatsApp, Telegram oder Signal gesendet wird, ist verschlüsselt. Selbst wenn sie von einem Angreifer abgefangen würde, würde sie als eine Reihe unverständlicher Zeichen erscheinen.

Auch die Zugangscodes zu einem Bankkonto bewegen sich verschlüsselt durch das Netzwerk. Die Bestätigung erfolgt durch das Präfix https://, das der Webadresse des Servers der Bank vorangestellt ist und anzeigt, dass die Kommunikation zwischen unserem Gerät und diesem Server verschlüsselt ist.

Wenn wir stattdessen das Präfix http:// (ohne das ’s‘) sehen würden, würde uns der Browser selbst auf mögliche Risiken hinweisen. Das Vorhandensein eines Vorhängeschlosses im Browser ist ein weiteres Zeichen, das auf eine verschlüsselte Kommunikation hinweist. Wenn wir einen Online-Einkauf tätigen, werden unsere Zahlungsinformationen verschlüsselt und so vor unerwünschtem Abhören geschützt. Und nicht nur das: geheime Chats, Videoanrufe und viele andere Online-Aktivitäten genießen diesen unsichtbaren Schutz.

Digitale Kryptographie: einige Stichworte

Algorithmen: Sie sind das Herzstück der Kryptographie und fungieren als präzise Rezepte für die Umwandlung einer Nachricht in eine scheinbar unverständliche Folge von Zeichen. Aber die Magie dieser Algorithmen liegt in den „Schlüsseln“.

Ein Schlüssel ist ein bestimmter Satz von Informationen, der festlegt, wie eine Nachricht verschlüsselt und entschlüsselt werden soll.

Symmetrische Verschlüsselung: wenn ein einziger Schlüssel sowohl zur Verschlüsselung als auch zur Entschlüsselung der ursprünglichen Nachricht verwendet wird. Eine effiziente Methode, die jedoch eine Frage aufwirft: Wie kann der Absender den Schlüssel, der zur Entschlüsselung der Nachricht benötigt wird, sicher mit dem Empfänger teilen, ohne das Risiko des Abhörens einzugehen?

Die asymmetrische Kryptographie ist die Antwort. Jede Person verfügt über ein Schlüsselpaar: einen öffentlichen Schlüssel, der frei weitergegeben werden kann, und einen privaten Schlüssel, der geheim gehalten werden muss. Wenn jemand Ihnen eine Nachricht schicken möchte, würde er sie mit Ihrem öffentlichen Schlüssel verschlüsseln. Aber um sie zu entschlüsseln, bräuchte man den privaten Schlüssel.

Authentizität und Integrität. Digitale Signaturen stellen sicher, dass eine Nachricht tatsächlich von dem angegebenen Absender stammt und während der Übermittlung nicht verändert wurde. Ein System, das wie ein Wachssiegel auf einem alten Brief funktioniert und anzeigt, dass das Schreiben nicht manipuliert wurde.

Dieser technologiegesteuerte Prozess läuft für den Benutzer transparent ab. Dennoch bleibt der menschliche Faktor entscheidend, um die Sicherheit, die die digitale Verschlüsselung bietet, nicht zu gefährden.

Tipps

Im Folgenden haben wir einige praktische Tipps für digitale Nutzer zusammengefasst:

Achten Sie auf das Präfix https: Wenn Sie eine Website besuchen, insbesondere wenn Sie persönliche oder finanzielle Daten eingeben möchten, achten Sie darauf, dass die URL mit ‚https://‘ und nicht einfach mit ‚http://‘ beginnt. Das ’s‘ steht für ‚Sicherheit‘ und zeigt an, dass die Website das SSL/TLS-Protokoll zur Verschlüsselung von Informationen bei der Übertragung verwendet. Browser verwenden Symbole und Warnmeldungen, um diesen besonderen Sicherheitsaspekt hervorzuheben, daher sollten Sie die Warnungen nicht ignorieren.

Verwenden Sie verschlüsselte Messaging-Anwendungen: Anwendungen wie Signal, WhatsApp und Telegram bieten eine Ende-zu-Ende-Verschlüsselung. Dadurch wird sichergestellt, dass nur Sie und der Empfänger Ihrer Nachricht den Inhalt der ausgetauschten Nachrichten sehen können, so dass Ihre Gespräche vor Abhörung geschützt sind.

Schützen Sie Ihre Dateien: Wenn Sie sensible Dateien auf Ihrem Gerät aufbewahren, sollten Sie sie verschlüsseln. Viele Betriebssysteme verfügen über Verschlüsselungsfunktionen, wie z.B. BitLocker unter Windows oder FileVault unter macOS.

Verschlüsselte Backups: Wenn Sie Backups Ihrer Daten erstellen, insbesondere in der Cloud, stellen Sie sicher, dass diese verschlüsselt sind. Einige Backup- und Cloud-Speicherdienste verschlüsseln automatisch, aber überprüfen Sie das immer.

Wählen Sie starke Passwörter: Die Wirksamkeit der Verschlüsselung hängt oft von einem starken Passwort ab. Verwenden Sie eine Kombination aus Buchstaben (Groß- und Kleinbuchstaben), Zahlen und Symbolen. Ziehen Sie die Verwendung eines Passwortmanagers in Betracht, der für die Erstellung und Speicherung komplexer Passwörter nützlich ist.

Verschlüsseln Sie Ihr Gerät: Viele mobile Geräte, wie Smartphones und Tablets, ermöglichen die Verschlüsselung des gesamten Geräts. Dies erschwert den Datenzugriff, wenn Sie nicht das richtige Passwort oder die richtige PIN haben.

Aktualisieren Sie Ihre Geräte: Verschlüsselung ist ein Bereich, der sich schnell weiterentwickelt. Wenn Sie Ihre Software und Geräte immer auf dem neuesten Stand halten, profitieren Sie von dem neuesten Schutz.

Seien Sie vorsichtig mit E-Mails: Standardmäßig sind E-Mails möglicherweise nicht verschlüsselt.

Wenn Sie sensible Daten per E-Mail versenden müssen, treffen Sie diese Vorsichtsmaßnahmen:

- Verwenden Sie Tools oder Plugins, die Verschlüsselung bieten.

- Wenn sich die Informationen in einer Datei befinden, wird die Datei selbst verschlüsselt und das Passwort über einen anderen Kanal an den Empfänger übermittelt.

- Für den Austausch von Dateien mit vertraulichen Informationen sollten Sie Speicherlösungen in Betracht ziehen, die eine verschlüsselte Freigabe ermöglichen, wie Dropbox, MS OneDrive oder Google Drive, und die Verwendung von E-Mails für diesen Zweck vermeiden.

Kryptographie, die Reise geht weiter…

Bislang gehören die Empfehlungen zu den allgemeinen Leitlinien derjenigen, die im Bereich der Cybersicherheit arbeiten. Aber gibt es alternative und effektivere Ansätze?

Dies wird das Thema des nächsten Artikels sein

Zunächst einmal frage ich Sie: Haben Sie schon einmal von einem „Passwort-Notizbuch“ gehört?

Versuchen Sie, auf Amazon nach diesem Begriff zu suchen, und Sie werden von den Ergebnissen überrascht sein.